Нова корекция за вируси за windows. Вирусът рансъмуер WannaCry е блокирал вашия компютър! Как да се предпазите от инфекция? Инструкции за защита на вашия компютър и данните в него от заразяване

-

Повече от 200 000 компютъра вече са заразени!

Основните цели на атаката бяха насочени към корпоративния сектор, следван от телекомуникационните компании в Испания, Португалия, Китай и Англия.

-

Най-големият удар беше нанесен на руските потребители и компании. Включително Мегафон, Руските железници и, според непотвърдена информация, Следствения комитет и Министерството на вътрешните работи. Сбербанк и Министерството на здравеопазването също съобщиха за атаки срещу техните системи.

За дешифриране на данни нападателите искат откуп от 300 до 600 долара в биткойни (около 17 000-34 000 рубли).

Актуализация на Windows 10 версия 1909

Интерактивна карта на заразата (ЩРАКНЕТЕ ВЪРХУ КАРТАТА)  Прозорец за откуп

Прозорец за откуп  Шифрова файлове със следните разширения

Шифрова файлове със следните разширения

Въпреки насочването на вируса към корпоративния сектор, средният потребител също не е имунизиран от проникване на WannaCry и възможна загуба на достъп до файлове.

-

Инструкции за защита на вашия компютър и данните в него от заразяване:

1. Инсталирайте приложението Kaspersky System Watcher, което е оборудвано с вградена функция за връщане назад на промените, причинени от действията на шифратор, който успя да заобиколи мерките за сигурност.

2. На потребителите на антивирусен софтуер от Kaspersky Lab се препоръчва да проверят дали функцията „Системен монитор“ е активирана.

3. Потребителите на антивирусната програма от ESET NOD32 за Windows 10 са въведени да проверяват за нови налични актуализации на ОС. Ако сте се погрижили предварително и сте го активирали, тогава всички необходими нови актуализации на Windows ще бъдат инсталирани и системата ви ще бъде напълно защитена от този вирус WannaCryptor и други подобни атаки.

4. Също така потребителите на продуктите ESET NOD32 имат такава функция в програмата като откриване на все още неизвестни заплахи. Този метод се основава на използването на поведенчески, евристични технологии.

Ако вирусът се държи като вирус, най-вероятно е вирус.

От 12 май технологията на облачната система ESET LiveGrid много успешно отблъсква всички атаки на този вирус и всичко това се случи дори преди базата данни със сигнатури да бъде актуализирана.

5. Технологиите на ESET осигуряват сигурност и за устройства, работещи с наследени системи Windows XP, Windows 8 и Windows Server 2003 ( Препоръчваме ви да спрете да използвате тези остарели системи). Поради много високо ниво на заплаха, възникващо за тези операционни системи, Microsoft реши да пусне актуализации. Изтеглете ги.

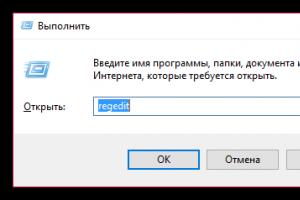

6. За да сведете до минимум заплахата от увреждане на вашия компютър, трябва спешно да актуализирате вашата версия на Windows 10: Старт - Настройки - Актуализация и защита - Проверка за актуализации (в други случаи: Старт - Всички програми - Актуализация на Windows - Търсене на актуализации - Изтеглете и инсталирайте).

7. Инсталирайте официалния пач (MS17-010) от Microsoft, който коригира грешката на SMB сървъра, през който вирусът може да проникне. Този сървър участва в тази атака.

8. Уверете се, че всички налични инструменти за сигурност работят и работят на вашия компютър.

9. Сканирайте цялата си система за вируси. При разкриване на злонамерена атака, т.нар MEM:Trojan.Win64.EquationDrug.gen, рестартирайте системата.

И още веднъж ви препоръчвам да проверите дали кръпките MS17-010 са инсталирани.

В момента специалисти от Kaspersky Lab, ESET NOD32 и други антивирусни продукти работят активно върху написването на програма за дешифриране на файлове, която ще помогне на потребителите на заразени компютри да възстановят достъпа до файлове.

На 1 и 2 май 2017 г. беше извършена мащабна вирусна атака на компютри, работещи под Windows OS. Само в Русия са заразени около 30 000 компютъра. Сред жертвите бяха не само обикновени потребители, но и много организации и държавни агенции. Според съобщения от мрежата, Конституционният съд на Министерството на вътрешните работи на Руската федерация и мрежата Magathon са били частично заразени. Също така, редица други, по-малко известни организации, пострадаха от атаката на WannaCry или както по-често се нарича - WCry. Все още не е известно как вирусът рансъмуер е проникнал в такива защитени устройства. Дали това е следствие от грешка на някой от потребителите, или това е обща уязвимост на мрежата на министерството, не се съобщава. Първата информация в RuNet се появи на уебсайта на Kaspersky (под формата), където имаше активно обсъждане на новия вирус.

Що за вирус е това?

След като проникне в компютъра, вирусът се разопакова, инсталира собствени системни кодове за криптиране на потребителските данни и във фонов режим започва да криптира цялата информация на компютъра със собствени кодове от типа filename.wncry. Ето какво се случва, след като компютърът ви хване вирус:

- Веднага след влизане в системата, вирусът започва напълно да контролира системата, блокирайки стартирането на всеки софтуер, дори без инсталация,

- Антивирусите и помощните програми, които не изискват инсталация, които се стартират веднага след свързването на устройството към системата, също не дават никакъв резултат и просто не се стартират,

- Всички USB портове и устройства спират да функционират,

- Екранът ще бъде блокиран от банера Wana DecryptOr 2.0, който ви информира, че компютърът ви е заразен с вирус, всички данни на него са криптирани и трябва да платите на рансъмуера.

Как да се предпазим от вируса.

Няма нужда от паника, вирусът не е нов и не може да бъде защитен. Това е обикновен шифратор, чиито аналози вече сме срещали няколко пъти. За да избегнете заразяване с компютърен вирус, бъдете внимателни, когато използвате целия софтуер. Не препоръчваме актуализиране на какъвто и да е софтуер, дори и на вградения, докато не се установи точно как вирусът прониква в системата. Склонни сме да вярваме, че вирусът влиза в компютъра чрез уязвимости в някаква програма. А уязвимостите в програмите най-често се появяват след неуспешно разработена актуализация, в която има такава огромна „дупка“, която позволява на вирусите да проникнат в системата. Ако имате опит и възможности, инсталирайте висококачествена защитна стена на трета страна и за известно време засилете наблюдението на системата и мрежовата активност.

Помощ за пострадалите

В петък, 12 май, редовен клиент, дизайнер, се свърза с нас с лаптоп, на който се съхраняват неговите оформления, източници и други графични файлове. Компютрите му бяха заразени с вируса WannaCryptor. Бяха проведени редица „експерименти“, които дадоха резултат! Ето какво ни помогна:

- Разглобихме компютъра, премахнахме твърдия диск с данни,

- Свързах устройството към iMac,

- Чрез търсене в декриптори открихме няколко, които помогнаха за извличането на някои от данните от устройство D.

- След това клиентът решава да преинсталира системата и да изтрие останалите данни,

- За всеки случай направихме системно изображение на нашето устройство за съхранение, веднага щом се появи решение на проблема, ще запазим останалите данни.

VK

Odnoklassniki

Телеграма

Естествени науки

Вирус рансъмуер WannaCry: какво да правя?

Вълна от нов криптиращ вирус WannaCry (други имена Wana Decrypt0r, Wana Decryptor, WanaCrypt0r) заля света, който криптира документи на компютър и изнудва 300-600 USD за декодирането им. Как можете да разберете дали компютърът ви е заразен? Какво трябва да направите, за да не станете жертва? И какво да направите, за да се възстановите?

Вашият компютър заразен ли е с рансъмуерния вирус Wana Decryptor?

Според Джейкъб Кръстек () от Avast над 100 хиляди компютъра вече са заразени. 57% от тях са в Русия (не е ли странна селективност?). отчита регистриране на повече от 45 хиляди инфекции. Заразяват се не само сървъри, но и компютри на обикновени хора, на които са инсталирани операционните системи Windows XP, Windows Vista, Windows 7, Windows 8 и Windows 10 Всички криптирани документи имат префикс WNCRY в името си.

Защитата срещу вируса беше открита още през март, когато Microsoft публикува „кръпка“, но, съдейки по избухването на епидемията, много потребители, включително системни администратори, пренебрегнаха актуализацията на компютърната сигурност. И това, което се случи, се случи - Мегафон, Руските железници, Министерството на вътрешните работи и други организации работят върху лечението на своите заразени компютри.

Предвид глобалния мащаб на епидемията, на 12 май Microsoft публикува защитна актуализация за отдавна неподдържани продукти – Windows XP и Windows Vista.

Можете да проверите дали компютърът ви е заразен, като използвате антивирусна помощна програма, например Kaspersky или (също се препоръчва във форума за поддръжка на Kaspersky).

Как да не станете жертва на рансъмуер вируса Wana Decryptor?

Първото нещо, което трябва да направите, е да затворите дупката. За да направите това, изтеглете

На 12 май стана известно за вирус за криптиране, който се разпространява с рекордна скорост: за един уикенд той зарази повече от 200 хиляди компютъра в 150 страни. След това разпространението на вируса беше спряно, но в рамките на един ден се появиха още няколко версии на вируса и разпространението му продължава. Затова публикуваме отговори на някои въпроси, които ще ви кажат в общи линии какъв вид вирус е това, откъде идва и ще ви помогнат да защитите компютъра си.

Кузмич Павел Алексеевич,Директор на Лабораторията по компютърна криминалистика в университета ITMO.Вирусът заразява ли компютри и други устройства на отделни потребители?

Да, вирусът може да зарази и компютрите на потребителите. Най-вероятно служителите на тези организации, където е открита инфекцията, са използвали компютри, за да получават поща и да „сърфират“ в интернет и, като не са убедени в безопасността на получените писма и сайтовете, които отварят, изтеглят злонамерен софтуер върху тях. Този метод на измама не може да се нарече нов: проблемът с така наречените криптиращи вируси е актуален от няколко години и цената от 300 долара може да се счита за доста „хуманна“. И така, преди година и половина една организация се свърза с нашата лаборатория, от която нападателите поискаха 700 долара в същите биткойни за дешифриране само на един файл с клиенти.

Какво можете да направите, за да избегнете излагане на вируса?

Първо, внимавайте къде влизате в интернет. Второ, внимателно прегледайте пощата и преди да отворите файлове в писмата, се уверете, че това не е измамно писмо. Много често вирусите се разпространяват във файлове, прикачени към писма, уж от Rostelecom, където служител уж изпраща фактура за плащане. Често същите измамни писма започнаха да пристигат от името на Сбербанк, както и от съдебните изпълнители. За да не станете жертва на нападатели, трябва внимателно да погледнете къде води връзката в писмото, както и какво разширение има файлът, прикачен към писмото. Е, също така е важно поне понякога да правите резервни копия на важни документи на отделни преносими носители.

Това означава ли, че всички бази данни на атакуваните организации вече са блокирани? Ще могат ли нападателите да ги използват за свои цели? Ще бъдат ли засегнати личните данни от тези бази данни?

Мисля, че, разбира се, не си струва да говорим за блокиране на работа: най-вероятно това е проблем на отделни работни места. Донякъде тревожен обаче е фактът, че служителите на различни отдели използват работни компютри не само за работа в Интернет. Напълно възможно е по този начин да бъде компрометирана поверителната информация на техните клиенти – в случай на търговски организации, както и големи обеми лични данни – в случая на държавни ведомства. Надяваме се, че такава информация не е била обработена на тези компютри.

Ситуацията ще засегне ли абонатите на MegaFon? Опасно ли е да използвам мобилен интернет сега?

Най-вероятно не, тъй като инфраструктурните елементи на мрежата със сигурност са защитени от този тип атака. Освен това с голяма степен на вероятност можем да кажем, че този вирус е предназначен за уязвимости в операционната система, произведена от Microsoft, и преобладаващата част от мрежовото оборудване се контролира или от собствената операционна система, или от операционните системи от семейството на Linux.

Какво се случва, когато вирус влезе в системата? Как можете да разберете дали компютърът ви е заразен?

Най-често инфекцията и активната фаза на вируса - криптирането на данни - се проявява под формата на значително намаляване на производителността на компютъра. Това е следствие от факта, че криптирането е изключително ресурсоемък процес. Това може да се забележи и когато се появят файлове с неизвестно разширение, но обикновено на този етап е твърде късно да се предприемат действия.

Ще бъде ли възможно да се възстановят заключените данни?

Често е невъзможно да се възстанови. Преди това ключът беше един и същ за всички заразени хора, но след като вирусът беше уловен и дешифриран и стандартните кодове станаха широко известни (те могат да бъдат намерени във форумите на производителите на антивирусен софтуер), нападателите започнаха да криптират информация с нов ключ всеки път. Между другото, вирусите използват сложна версия на шифъра: най-често това е асиметрично криптиране и разбиването на такъв шифър е много трудно, отнема изключително време и ресурси, което всъщност става невъзможно.

Колко дълго ще се разпространява вирусът в Интернет?

Мисля, че докато авторите му не го разпространят. И това ще се случи, докато дистрибуторите не бъдат заловени от правоохранителните органи или докато потребителите спрат да отварят имейли с вируси и започнат да бъдат по-внимателни към действията си в интернет.

Григорий Саблин,анализатор на вируси, експерт в областта на информационната сигурност в университета ITMO, победител в международни състезания по защита на компютърна информация (внимание: програмистски речник!).

Нападателите се възползват от уязвимост в SMB протокола MS17_010 - корекцията вече е на сървърите на Microsoft. Тези, които не са актуализирани, могат да бъдат предмет на разпространение. Но можем да кажем, че самите потребители са виновни - използваха пиратски софтуер или не актуализираха Windows. Аз самият се интересувам как ще се развие ситуацията: имаше подобна история с грешката MS08_67, след това беше използвана от червея Kido и тогава много хора също се заразиха. Какво мога да препоръчам сега: трябва или да изключите компютъра, или да актуализирате Windows. Можете да очаквате, че много антивирусни компании ще се състезават за правото да пуснат помощна програма за дешифриране. Ако успеят да направят това, това ще бъде брилянтен PR ход, както и възможност да спечелят добри пари. Не е факт, че ще бъде възможно да възстановите всички заключени файлове. Този вирус може да проникне навсякъде поради факта, че много компютри все още не са актуализирани. Между другото, този експлойт е взет от архив, който е „изтекъл“ от Агенцията за национална сигурност на САЩ (NSA), тоест това е пример за това как разузнавателните служби могат да действат във всяка извънредна ситуация.

Според пресслужбата на университета ITMO

Продължава потискащия си поход в интернет, заразявайки компютри и криптирайки важни данни. Как да се предпазите от ransomware, да защитите Windows от ransomware - пуснати ли са пачове за дешифриране и дезинфекция на файлове?

Нов рансъмуер вирус 2017 Wanna Cryпродължава да заразява корпоративни и частни компютри. U щетите от вирусна атака възлизат на 1 милиард долара. За 2 седмици вирусът рансъмуер се зарази поне 300 хиляди компютъра, въпреки предупрежденията и мерките за сигурност.

Ransomware вирус 2017, какво е това?- като правило можете да „вземете“ на привидно най-безобидните сайтове, например банкови сървъри с потребителски достъп. Веднъж попаднал на твърдия диск на жертвата, рансъмуерът се „настанява“ в системната папка System32. От там програмата веднага деактивира антивирусната и отива в "Autorun"" След всяко рестартиране, ransomware влиза в регистъра, започвайки мръсната си работа. Рансъмуерът започва да изтегля подобни копия на програми като Ransom и Trojan. Също така често се случва самовъзпроизвеждане на ransomware. Този процес може да бъде моментен или може да отнеме седмици, докато жертвата забележи, че нещо не е наред.

Рансъмуерът често се маскира като обикновени картини или текстови файлове, но същността винаги е една и съща - това е изпълним файл с разширение .exe, .drv, .xvd; Понякога - библиотеки.dll. Най-често файлът има напълно безобидно име, например „ документ. док", или " снимка.jpg“, където разширението е написано ръчно и истинският тип файл е скрит.

След като криптирането приключи, потребителят вижда вместо познати файлове набор от „случайни“ знаци в името и вътре, а разширението се променя на неизвестно досега - .NO_MORE_RANSOM, .xdataи други.

Wanna Cry рансъмуер вирус 2017 – как да се защитите. Бих искал веднага да отбележа, че Wanna Cry е по-скоро сборен термин за всички криптиращи и ransomware вируси, тъй като напоследък най-често заразява компютри. И така, ще поговорим за Защитете се от рансъмуер Ransom Ware, от който има много: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Как да защитите Windows от ransomware. – EternalBlue чрез SMB порт протокол.

Защита на Windows от ransomware 2017 – основни правила:

- Актуализация на Windows, своевременен преход към лицензирана ОС (забележка: версията на XP не се актуализира)

- актуализиране на антивирусни бази данни и защитни стени при поискване

- изключително внимание при изтегляне на всякакви файлове (сладките „тюлени“ могат да доведат до загуба на всички данни)

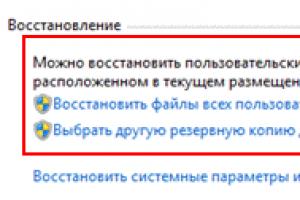

- архивирайте важна информация на преносим носител.

Ransomware вирус 2017: как да дезинфекцираме и дешифрираме файлове.

Разчитайки на антивирусен софтуер, можете да забравите за дешифратора за известно време. В лаборатории Kaspersky, Dr. Уеб, Avast!и други антивирусни за сега не е намерено решение за лечение на заразени файлове. В момента е възможно да се премахне вирусът с помощта на антивирусна програма, но все още няма алгоритми, които да върнат всичко „в нормално състояние“.

Някои се опитват да използват декриптори като помощната програма RectorDecryptor, но това няма да помогне: все още не е компилиран алгоритъм за дешифриране на нови вируси. Също така е абсолютно неизвестно как ще се държи вирусът, ако не бъде премахнат след използване на такива програми. Често това може да доведе до изтриване на всички файлове - като предупреждение към онези, които не искат да плащат на нападателите, авторите на вируса.

В момента най-ефективният начин за възстановяване на изгубени данни е да се свържете с техническата поддръжка. поддръжка от доставчика на антивирусната програма, която използвате. За да направите това, трябва да изпратите писмо или да използвате формата за обратна връзка на уебсайта на производителя. Не забравяйте да добавите шифрования файл към прикачения файл и, ако е налично, копие на оригинала. Това ще помогне на програмистите при съставянето на алгоритъма. За съжаление, за мнозина вирусната атака е пълна изненада и не се откриват копия, което значително усложнява ситуацията.

Сърдечни методи за лечение на Windows от ransomware. За съжаление, понякога трябва да прибягвате до пълно форматиране на твърдия диск, което води до пълна промяна на операционната система. Мнозина ще помислят да възстановят системата, но това не е опция - дори „връщане назад“ ще се отърве от вируса, но файловете ще останат криптирани.