Neuer Virenpatch für Windows. Der WannaCry-Ransomware-Virus hat Ihren PC blockiert! Wie schützt man sich vor einer Infektion? Anweisungen zum Schutz Ihres Computers und der darauf befindlichen Daten vor Infektionen

-

Mehr als 200.000 Computer wurden bereits infiziert!

Die Hauptziele des Angriffs richteten sich gegen den Unternehmenssektor, gefolgt von Telekommunikationsunternehmen in Spanien, Portugal, China und England.

-

Der größte Schlag wurde den russischen Nutzern und Unternehmen zugefügt. Darunter Megafon, die Russische Eisenbahn und nach unbestätigten Angaben der Untersuchungsausschuss und das Innenministerium. Auch die Sberbank und das Gesundheitsministerium meldeten Angriffe auf ihre Systeme.

Für die Datenentschlüsselung verlangen die Angreifer ein Lösegeld in Höhe von 300 bis 600 Dollar in Bitcoins (ca. 17.000 bis 34.000 Rubel).

Windows 10 Version 1909-Update

Interaktive Infektionskarte (AUF KARTE KLICKEN)  Lösegeldfenster

Lösegeldfenster  Verschlüsselt Dateien mit den folgenden Erweiterungen

Verschlüsselt Dateien mit den folgenden Erweiterungen

Obwohl der Virus auf den Unternehmenssektor abzielt, ist auch der durchschnittliche Benutzer nicht vor dem Eindringen von WannaCry und einem möglichen Verlust des Zugriffs auf Dateien gefeit.

-

Anweisungen zum Schutz Ihres Computers und der darauf befindlichen Daten vor Infektionen:

1. Installieren Sie die Anwendung Kaspersky System Watcher, die mit einer integrierten Funktion ausgestattet ist, um Änderungen rückgängig zu machen, die durch die Aktionen eines Verschlüsselungsprogramms verursacht wurden, das es geschafft hat, Sicherheitsmaßnahmen zu umgehen.

2. Benutzern von Antivirensoftware von Kaspersky Lab wird empfohlen, zu überprüfen, ob die Funktion „Systemmonitor“ aktiviert ist.

3. Benutzern des Antivirenprogramms von ESET NOD32 für Windows 10 wurde die Möglichkeit gegeben, nach neuen verfügbaren Betriebssystem-Updates zu suchen. Wenn Sie sich vorher darum gekümmert und es aktiviert haben, werden alle notwendigen neuen Windows-Updates installiert und Ihr System ist vollständig vor diesem WannaCryptor-Virus und anderen ähnlichen Angriffen geschützt.

4. Außerdem steht Benutzern von ESET NOD32-Produkten im Programm eine Funktion zur Erkennung noch unbekannter Bedrohungen zur Verfügung. Diese Methode basiert auf dem Einsatz verhaltensbezogener, heuristischer Technologien.

Wenn sich ein Virus wie ein Virus verhält, handelt es sich höchstwahrscheinlich um einen Virus.

Seit dem 12. Mai hat die Technologie des Cloud-Systems ESET LiveGrid alle Angriffe dieses Virus sehr erfolgreich abgewehrt, und das alles bereits vor der Aktualisierung der Signaturdatenbank.

5. ESET-Technologien bieten Sicherheit auch für Geräte mit älteren Systemen wie Windows XP, Windows 8 und Windows Server 2003 ( Wir empfehlen Ihnen, diese veralteten Systeme nicht mehr zu verwenden). Da für diese Betriebssysteme ein sehr hohes Bedrohungsniveau besteht, hat Microsoft beschlossen, Updates zu veröffentlichen. Laden Sie sie herunter.

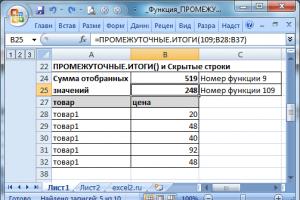

6. Um die Gefahr einer Schädigung Ihres PCs zu minimieren, müssen Sie dringend Ihre Version von Windows 10 aktualisieren: Start – Einstellungen – Update und Sicherheit – Nach Updates suchen (in anderen Fällen: Start – Alle Programme – Windows Update – Nach Updates suchen – Herunterladen und installieren).

7. Installieren Sie den offiziellen Patch (MS17-010) von Microsoft, der den SMB-Serverfehler behebt, durch den der Virus eindringen kann. Dieser Server ist an diesem Angriff beteiligt.

8. Stellen Sie sicher, dass alle verfügbaren Sicherheitstools auf Ihrem Computer ausgeführt werden und funktionieren.

9. Scannen Sie Ihr gesamtes System auf Viren. Bei Aufdeckung eines böswilligen Angriffs genannt MEM:Trojan.Win64.EquationDrug.gen, starten Sie das System neu.

Und noch einmal empfehle ich Ihnen zu überprüfen, ob die MS17-010-Patches installiert sind.

Derzeit arbeiten Spezialisten von Kaspersky Lab, ESET NOD32 und anderen Antivirenprodukten aktiv daran, ein Programm zur Dateientschlüsselung zu schreiben, das Benutzern infizierter PCs hilft, den Zugriff auf Dateien wiederherzustellen.

Am 1. und 2. Mai 2017 kam es zu einem groß angelegten Virenangriff auf Computer mit Windows-Betriebssystemen. Allein in Russland wurden etwa 30.000 Computer infiziert. Unter den Opfern befanden sich nicht nur normale Nutzer, sondern auch viele Organisationen und Regierungsbehörden. Berichten des Netzwerks zufolge waren das Verfassungsgericht des Innenministeriums der Russischen Föderation und das Magathon-Netzwerk teilweise infiziert. Auch eine Reihe anderer, weniger bekannter Organisationen litten unter dem WannaCry-Angriff, oder wie er häufiger genannt wird – WCry. Wie der Ransomware-Virus in solche geschützten Geräte eingedrungen ist, ist noch nicht bekannt. Ob dies eine Folge eines Fehlers eines der Nutzer war oder ob es sich dabei um eine generelle Schwachstelle im Netzwerk des Ministeriums handelt, wird nicht mitgeteilt. Die ersten Informationen im RuNet erschienen (in Form einer Form) auf der Website von Kaspersky, wo eine rege Diskussion über den neuen Virus stattfand.

Was ist das für ein Virus?

Nach dem Eindringen in den Computer entpackt sich der Virus, installiert seine eigenen Systemverschlüsselungscodes für Benutzerdaten und beginnt im Hintergrund, alle Informationen auf dem Computer mit eigenen Codes vom Typ filename.wncry zu verschlüsseln. Folgendes passiert, wenn Ihr Computer einen Virus entdeckt:

- Unmittelbar nach dem Eindringen in das System beginnt der Virus, das System vollständig zu kontrollieren und den Start jeglicher Software zu blockieren, auch ohne Installation.

- Antivirenprogramme und Dienstprogramme, die keine Installation erfordern und sofort nach dem Anschließen des Laufwerks an das System gestartet werden, liefern ebenfalls kein Ergebnis und starten einfach nicht.

- Alle USB-Anschlüsse und -Laufwerke funktionieren nicht mehr.

- Der Bildschirm wird durch das Wana DecryptOr 2.0-Banner blockiert, das Sie darüber informiert, dass Ihr Computer mit einem Virus infiziert ist, alle darauf befindlichen Daten verschlüsselt sind und Sie die Ransomware bezahlen müssen.

So schützen Sie sich vor dem Virus.

Es besteht kein Grund zur Panik, der Virus ist nicht neu und kann nicht davor geschützt werden. Dies ist ein gewöhnlicher Verschlüsseler, dessen Analoga wir bereits mehrmals angetroffen haben. Um die Ansteckung mit einem Computervirus zu vermeiden, sollten Sie bei der Verwendung aller Software vorsichtig sein. Wir empfehlen, keine Software, auch keine integrierte Software, zu aktualisieren, bis genau geklärt ist, wie der Virus in das System eindringt. Wir neigen dazu zu glauben, dass der Virus durch Schwachstellen in einem Programm in den Computer gelangt. Und Schwachstellen in Programmen treten am häufigsten nach einem erfolglos entwickelten Update auf, in dem sich ein so großes „Loch“ befindet, durch das Viren in das System gelangen können. Wenn Sie über die nötige Erfahrung und Fähigkeiten verfügen, installieren Sie für eine Weile eine hochwertige Firewall eines Drittanbieters und verstärken Sie die Überwachung der System- und Netzwerkaktivität.

Den Opfern helfen

Am Freitag, den 12. Mai, kontaktierte uns ein Stammkunde, ein Designer, mit einem Laptop, auf dem seine Layouts, Quellen und andere Grafikdateien gespeichert waren. Seine Computer waren mit dem WannaCryptor-Virus infiziert. Es wurden eine Reihe von „Experimenten“ durchgeführt, die zu Ergebnissen führten! Folgendes hat uns geholfen:

- Wir haben den Computer zerlegt, die Festplatte mit den Daten entfernt,

- Habe das Laufwerk an den iMac angeschlossen,

- Beim Durchsuchen von Entschlüsselungsprogrammen haben wir mehrere gefunden, die dabei geholfen haben, einige Daten aus Laufwerk D zu extrahieren.

- Anschließend entschied sich der Kunde, das System neu zu installieren und die restlichen Daten zu löschen,

- Für alle Fälle haben wir ein Systemabbild auf unserem Speichergerät erstellt. Sobald eine Lösung für das Problem gefunden wird, speichern wir die restlichen Daten.

VK

Odnoklassniki

Telegramm

Naturwissenschaft

WannaCry-Ransomware-Virus: Was tun?

Eine Welle eines neuen Verschlüsselungsvirus, WannaCry (andere Namen Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), ist über die Welt geschwappt, der Dokumente auf einem Computer verschlüsselt und 300–600 USD für deren Entschlüsselung erpresst. Wie können Sie feststellen, ob Ihr Computer infiziert ist? Was sollten Sie tun, um nicht zum Opfer zu werden? Und was tun, um sich zu erholen?

Ist Ihr Computer mit dem Wana Decryptor-Ransomware-Virus infiziert?

Laut Jacob Krustek () von Avast wurden bereits über 100.000 Computer infiziert. 57 % davon befinden sich in Russland (ist das nicht eine seltsame Selektivität?). meldet die Registrierung von mehr als 45.000 Infektionen. Befallen sind nicht nur Server, sondern auch Computer von Normalbürgern, auf denen die Betriebssysteme Windows XP, Windows Vista, Windows 7, Windows 8 und Windows 10 installiert sind. Alle verschlüsselten Dokumente tragen das Präfix WNCRY im Namen.

Schutz vor dem Virus wurde bereits im März gefunden, als Microsoft einen „Patch“ veröffentlichte, aber dem Ausbruch der Epidemie nach zu urteilen, ignorierten viele Benutzer, darunter auch Systemadministratoren, das Computersicherheitsupdate. Und was passiert ist, ist passiert: Megafon, die Russische Eisenbahn, das Innenministerium und andere Organisationen arbeiten an der Behandlung ihrer infizierten Computer.

Angesichts des globalen Ausmaßes der Epidemie veröffentlichte Microsoft am 12. Mai ein Schutzupdate für lange Zeit nicht unterstützte Produkte – Windows XP und Windows Vista.

Sie können mit einem Antivirenprogramm, zum Beispiel Kaspersky oder (auch im Kaspersky-Supportforum empfohlen) überprüfen, ob Ihr Computer infiziert ist.

Wie kann man vermeiden, Opfer des Wana Decryptor-Ransomware-Virus zu werden?

Das erste, was Sie tun müssen, ist, das Loch zu schließen. Laden Sie dazu herunter

Am 12. Mai wurde bekannt, dass sich ein Verschlüsselungsvirus in Rekordgeschwindigkeit verbreitete: An einem Wochenende infizierte er mehr als 200.000 Computer in 150 Ländern. Danach wurde die Ausbreitung des Virus gestoppt, aber innerhalb eines Tages tauchten mehrere weitere Versionen des Virus auf und seine Ausbreitung geht weiter. Aus diesem Grund veröffentlichen wir Antworten auf einige Fragen, die Ihnen allgemein sagen, um welche Art von Virus es sich handelt, woher er kommt und Ihnen dabei helfen, Ihren Computer zu schützen.

Kuzmich Pavel Alekseevich, Direktor des Labors für Computerforensik an der ITMO-Universität.Infiziert der Virus Computer und andere Geräte einzelner Benutzer?

Ja, der Virus kann auch die Computer der Benutzer infizieren. Höchstwahrscheinlich nutzten Mitarbeiter der Organisationen, bei denen die Infektion entdeckt wurde, Computer zum Empfangen von E-Mails und zum „Surfen“ im Internet. Da sie von der Sicherheit der empfangenen Briefe und der von ihnen geöffneten Websites nicht überzeugt waren, luden sie Schadsoftware auf diese herunter. Diese Betrugsmethode kann nicht als neu bezeichnet werden: Das Problem der sogenannten Verschlüsselungsviren ist seit mehreren Jahren relevant, und der Preis von 300 US-Dollar kann als durchaus „human“ angesehen werden. Vor anderthalb Jahren kontaktierte eine Organisation unser Labor, von dem die Angreifer 700 US-Dollar in denselben Bitcoins verlangten, um nur eine Datei mit Kunden zu entschlüsseln.

Was können Sie tun, um einer Ansteckung mit dem Virus vorzubeugen?

Seien Sie zunächst vorsichtig, wohin Sie im Internet gehen. Zweitens: Beobachten Sie Ihre Post sorgfältig und stellen Sie vor dem Öffnen der darin enthaltenen Dateien sicher, dass es sich nicht um einen betrügerischen Brief handelt. Sehr oft werden Viren in Dateien verbreitet, die an Briefe angehängt sind, die angeblich von Rostelecom stammen und an die ein Mitarbeiter angeblich eine Rechnung zur Zahlung schickt. Oftmals trafen im Namen der Sberbank und der Gerichtsvollzieher dieselben betrügerischen Briefe ein. Um nicht Opfer von Angreifern zu werden, sollten Sie genau prüfen, wohin der Link im Brief führt und welche Endung die dem Brief beigefügte Datei hat. Nun, es ist auch wichtig, zumindest manchmal Sicherungskopien wichtiger Dokumente auf separaten Wechselmedien zu erstellen.

Bedeutet das, dass nun alle Datenbanken der angegriffenen Organisationen gesperrt sind? Können Angreifer sie für ihre eigenen Zwecke nutzen? Sind personenbezogene Daten aus diesen Datenbanken betroffen?

Ich denke, dass es sich natürlich nicht lohnt, über Arbeitsblockaden zu sprechen: Höchstwahrscheinlich handelt es sich hierbei um ein Problem einzelner Arbeitsplätze. Etwas besorgniserregend ist jedoch die Tatsache, dass Mitarbeiter verschiedener Abteilungen Arbeitscomputer nicht nur für die Arbeit im Internet nutzen. Es ist durchaus möglich, dass auf diese Weise die vertraulichen Informationen ihrer Kunden – im Fall von kommerziellen Organisationen – sowie große Mengen personenbezogener Daten – im Fall von Regierungsstellen – gefährdet werden. Es besteht die Hoffnung, dass solche Informationen nicht auf diesen Computern verarbeitet wurden.

Wird sich die Situation auf MegaFon-Abonnenten auswirken? Ist es jetzt gefährlich, mobiles Internet zu nutzen?

Höchstwahrscheinlich nicht, da die Infrastrukturelemente des Netzwerks sicherlich vor dieser Art von Angriff geschützt sind. Darüber hinaus können wir mit hoher Wahrscheinlichkeit sagen, dass dieser Virus auf Schwachstellen im Betriebssystem von Microsoft ausgelegt ist und die überwiegende Mehrheit der Netzwerkgeräte entweder von seinem eigenen Betriebssystem oder von Betriebssystemen der Linux-Familie gesteuert wird.

Was passiert, wenn ein Virus in ein System eindringt? Wie können Sie feststellen, ob Ihr Computer infiziert ist?

Am häufigsten äußern sich eine Infektion und die aktive Phase des Virus – die Datenverschlüsselung – in einer erheblichen Verringerung der Computerleistung. Dies liegt daran, dass die Verschlüsselung ein äußerst ressourcenintensiver Prozess ist. Dies kann man auch bemerken, wenn Dateien mit einer unbekannten Erweiterung auftauchen, aber in diesem Stadium ist es normalerweise zu spät, etwas zu unternehmen.

Ist es möglich, gesperrte Daten wiederherzustellen?

Eine Wiederherstellung ist oft nicht möglich. Zuvor war der Schlüssel für alle infizierten Personen derselbe, aber nachdem der Virus erkannt und entschlüsselt wurde und Standardcodes allgemein bekannt wurden (sie sind in den Foren der Hersteller von Antivirensoftware zu finden), begannen Angreifer, Informationen mit einem zu verschlüsseln Jedes Mal einen neuen Schlüssel. Übrigens verwenden Viren eine komplexe Version der Verschlüsselung: Meistens handelt es sich um eine asymmetrische Verschlüsselung, und das Brechen einer solchen Verschlüsselung ist sehr schwierig, äußerst zeitaufwändig und ressourcenintensiv, was eigentlich unmöglich wird.

Wie lange wird sich der Virus im Internet verbreiten?

Ich denke, bis seine Autoren es verbreiten. Und dies wird so lange geschehen, bis die Vertreiber von den Strafverfolgungsbehörden gefasst werden oder bis Benutzer aufhören, E-Mails mit Viren zu öffnen, und beginnen, aufmerksamer auf ihre Aktionen im Internet zu achten.

Grigory Sablin, Virenanalytiker, Experte auf dem Gebiet der Informationssicherheit an der ITMO-Universität, Gewinner internationaler Wettbewerbe zum Schutz von Computerinformationen (Vorsicht: Programmierervokabular!).

Angreifer nutzen eine Schwachstelle im SMB-Protokoll MS17_010 aus – der Patch ist bereits auf Microsoft-Servern verfügbar. Diejenigen, die nicht aktualisiert wurden, unterliegen möglicherweise der Verbreitung. Aber wir können sagen, dass diese Benutzer selbst schuld sind – sie haben Raubkopien verwendet oder Windows nicht aktualisiert. Ich selbst bin gespannt, wie sich die Situation entwickeln wird: Es gab eine ähnliche Geschichte mit dem MS08_67-Bug, dann wurde er vom Kido-Wurm ausgenutzt, und dann haben sich auch viele Menschen infiziert. Was kann ich jetzt empfehlen: Sie müssen entweder den Computer ausschalten oder Windows aktualisieren. Sie können davon ausgehen, dass viele Antiviren-Unternehmen um das Recht zur Veröffentlichung eines Entschlüsselungsprogramms konkurrieren werden. Wenn ihnen das gelingt, ist das eine brillante PR-Maßnahme und eine Gelegenheit, gutes Geld zu verdienen. Es ist keine Tatsache, dass alle gesperrten Dateien wiederhergestellt werden können. Dieser Virus kann überall eindringen, da viele Computer noch nicht aktualisiert sind. Dieser Exploit stammt übrigens aus einem Archiv, das von der US-amerikanischen National Security Agency (NSA) „durchgesickert“ wurde, das heißt, dies ist ein Beispiel dafür, wie Geheimdienste in jeder Notsituation handeln können.

Nach Angaben des Pressedienstes der ITMO-Universität

Es setzt seinen bedrückenden Marsch durch das Internet fort, infiziert Computer und verschlüsselt wichtige Daten. Wie schützen Sie sich vor Ransomware und schützen Windows vor Ransomware? Wurden Patches zum Entschlüsseln und Desinfizieren von Dateien veröffentlicht?

Neuer Ransomware-Virus 2017 Wanna Cry infiziert weiterhin Firmen- und Privat-PCs. U Der Schaden durch einen Virenangriff beläuft sich auf insgesamt 1 Milliarde US-Dollar. In 2 Wochen hat der Ransomware-Virus mindestens infiziert 300.000 Computer, trotz Warnungen und Sicherheitsmaßnahmen.

Was ist der Ransomware-Virus 2017?- In der Regel können Sie auf scheinbar harmlosesten Websites „abholen“, beispielsweise auf Bankservern mit Benutzerzugriff. Sobald sich die Ransomware auf der Festplatte des Opfers befindet, „nistet“ sie sich im Systemordner System32 ein. Von dort aus deaktiviert das Programm sofort das Antivirenprogramm und geht in „Autorun“" Nach jedem Neustart Ransomware läuft in die Registry, beginnt seine Drecksarbeit. Die Ransomware beginnt, ähnliche Kopien von Programmen wie Ransom und Trojan herunterzuladen. Es passiert auch oft Ransomware-Selbstreplikation. Dieser Vorgang kann vorübergehend sein oder Wochen dauern, bis das Opfer bemerkt, dass etwas nicht stimmt.

Die Ransomware tarnt sich oft als gewöhnliche Bilder oder Textdateien, aber das Wesentliche ist immer dasselbe - Dies ist eine ausführbare Datei mit der Erweiterung .exe, .drv, .xvd; Manchmal - Bibliotheken.dll. Meistens hat die Datei einen völlig harmlosen Namen, zum Beispiel „ dokumentieren. Dok", oder " Bild.jpg", wobei die Erweiterung manuell geschrieben wird, und Der wahre Dateityp ist ausgeblendet.

Nach Abschluss der Verschlüsselung sieht der Benutzer anstelle der bekannten Dateien eine Reihe „zufälliger“ Zeichen im Namen und im Inneren, und die Erweiterung ändert sich in eine bisher unbekannte - .NO_MORE_RANSOM, .xdata und andere.

Wanna Cry Ransomware-Virus 2017 – wie Sie sich schützen können. Ich möchte sofort darauf hinweisen, dass Wanna Cry eher ein Sammelbegriff für alle Verschlüsselungs- und Ransomware-Viren ist, da er in letzter Zeit am häufigsten Computer infiziert hat. Also, wir werden darüber reden Schützen Sie sich vor der Ransomware Ransom Ware, von der es viele gibt: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

So schützen Sie Windows vor Ransomware. – EternalBlue über SMB-Portprotokoll.

Windows vor Ransomware 2017 schützen – Grundregeln:

- Windows-Update, rechtzeitiger Übergang zu einem lizenzierten Betriebssystem (Hinweis: Die XP-Version wird nicht aktualisiert)

- Aktualisierung von Antiviren-Datenbanken und Firewalls nach Bedarf

- Äußerste Vorsicht beim Herunterladen von Dateien (niedliche „Siegel“ können zum Verlust aller Daten führen)

- Sichern wichtiger Informationen auf Wechselmedien.

Ransomware-Virus 2017: So desinfizieren und entschlüsseln Sie Dateien.

Wenn Sie sich auf eine Antivirensoftware verlassen, können Sie den Entschlüsseler für eine Weile vergessen. In Laboren Kaspersky, Dr. Web, Avast! und andere Antivirenprogramme vorerst Es wurde keine Lösung zur Behandlung infizierter Dateien gefunden. Im Moment ist es möglich, den Virus mit einem Antivirenprogramm zu entfernen, aber es gibt noch keine Algorithmen, die alles wieder „normal“ machen.

Einige versuchen, Entschlüsselungsprogramme wie das Dienstprogramm RectorDecryptor zu verwenden, aber das wird nicht helfen: Ein Algorithmus zur Entschlüsselung neuer Viren wurde noch nicht kompiliert. Es ist auch völlig unbekannt, wie sich der Virus verhält, wenn er nach der Verwendung solcher Programme nicht entfernt wird. Oftmals kann dies zur Löschung aller Dateien führen – als Warnung an diejenigen, die die Angreifer, die Urheber des Virus, nicht bezahlen wollen.

Derzeit ist die Kontaktaufnahme mit dem technischen Support die effektivste Möglichkeit, verlorene Daten wiederherzustellen. Unterstützung durch den Anbieter des von Ihnen verwendeten Antivirenprogramms. Senden Sie dazu einen Brief oder nutzen Sie das Feedback-Formular auf der Website des Herstellers. Fügen Sie dem Anhang unbedingt die verschlüsselte Datei und, falls verfügbar, eine Kopie des Originals hinzu. Dies wird Programmierern beim Verfassen des Algorithmus helfen. Leider kommt ein Virenangriff für viele völlig überraschend und es werden keine Kopien gefunden, was die Situation erheblich verkompliziert.

Herzliche Methoden zur Behandlung von Windows vor Ransomware. Leider muss man manchmal auf eine komplette Formatierung der Festplatte zurückgreifen, was einen kompletten Wechsel des Betriebssystems nach sich zieht. Viele werden darüber nachdenken, das System wiederherzustellen, aber das ist keine Option – selbst ein „Rollback“ wird den Virus entfernen, aber die Dateien bleiben weiterhin verschlüsselt.