Новий вірус латку для windows. Вірус-шифрувальник WannaCry заблокував ПК! Як захиститись від зараження? Інструкція із захисту комп'ютера та даних у ньому від зараження

-

Зараження зазнали вже понад 200 000 комп'ютерів!

Основні цілі атаки були спрямовані на корпоративний сектор, за ним потягнуло вже телекомунікаційні компанії Іспанії, Португалії, Китаю та Англії.

-

Найбільшого удару було завдано по російським користувачам та компаніям. У тому числі «Мегафон», РЗ та, за непідтвердженою інформацією, Слідчий Комітет та МВС. Ощадбанк і МОЗ також повідомили про атаки на свої системи.

За розшифровку даних зловмисники вимагають викуп від 300 до 600 доларів у биткоинах (близько 17 000-34 000 рублів).

Оновлення Windows 10 версії 1909

Інтерактивна карта зараження (КЛІКНІ ПО КАРТІ)  Вікно з вимогою викупу

Вікно з вимогою викупу  Шифрує файли наступних розширень

Шифрує файли наступних розширень

Незважаючи на націленість вірусу атаки корпоративного сектора, звичайний користувач також не застрахований від проникнення WannaCry і можливої втрати доступу до файлів.

-

Інструкція із захисту комп'ютера та даних у ньому від зараження:

1. Виконайте інсталяцію програми Kaspersky System Watcher , яка оснащена вбудованою функцією відкату змін, що виникли від дій шифрувальника, якій таки вдалося обійти засоби захисту.

2. Користувачам антивірусника від «Лабораторії Касперського» рекомендується перевірити, щоб було включено функцію «Моніторинг системи».

3. Користувачам антивірусника від ESET NOD32 для Windows 10 впроваджено функцію перевірки нових доступних оновлень ОС. Якщо ви потурбувалися заздалегідь і вона була у вас включена, то всі необхідні нові оновлення Windows будуть встановлені і ваша система буде повністю захищена від цього вірусу WannaCryptor та інших схожих атак.

4. Також у користувачів продуктів ESET NOD32 є така функція в програмі, як детектування ще невідомих загроз. Цей метод заснований на використання поведінкових, евристичних технологій.

Якщо вірус веде себе як вірус – найімовірніше, це вірус.

Технологія хмарної системи ESET LiveGrid з 12 травня відбивала дуже успішно всі напади атак даного вірусу і все це відбувалося ще до надходження до оновлення сигнатурних баз.

5. Технології ESET надають захищеність у тому числі й пристроям з попередніми системами Windows XP, Windows 8 та Windows Server 2003 ( рекомендуємо відмовитися від використання даних застарілих систем). Через високій рівень загрози, для даних ОС, Microsoft прийняла рішення випустити оновлення. Завантажити їх.

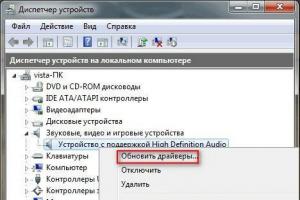

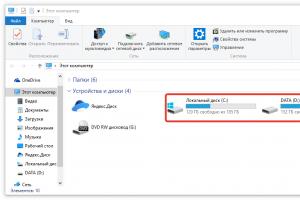

6. Для зниження до мінімуму загрози заподіяння шкоди вашому ПК, необхідно в терміновому порядку виконати оновлення своєї версії Windows 10: Пуск - Параметри - Оновлення та безпека - Перевірка наявності оновлень (в інших випадках: Пуск - Всі програми - Windows Update - Пошук оновлень - Завантажити та встановити).

7. Виконайте встановлення офіційного патчу (MS17-010) від Microsoft, який виправляє помилку сервера SMB, через яку може проникнути вірус. Цей сервер задіяний у цій атаці.

8. Перевірте, щоб на вашому комп'ютері були запущені та у робочому стані всі наявні інструменти безпеки.

9. Перевірте віруси всієї системи. При оголенні шкідливої атаки під назвою MEM: Trojan.Win64.EquationDrug.gen, перезавантажте систему.

І ще раз вам рекомендую перевірити, щоб були встановлені патчі MS17-010.

В даний час фахівці "Лабораторії Касперського", "ESET NOD32" та інших антивірусних продуктів, ведуть активну роботу над написанням програми для дешифрування файлів, що допоможе користувачам заражених ПК для відновлення доступу до файлів.

Першого та другого травня 2017 року відбулася масштабна вірусна атака на комп'ютери під керуванням ОС Windows. Лише у Росії було заражено близько 30.000 комп'ютерів. Серед числа постраждалих виявилися не лише рядові користувачі, а й багато організацій та державних структур. За повідомленнями з мережі, частково заражено КС МВС РФ і мережу Магафона. Також ряд інших менш відомих організацій постраждав від атаки WannaCry, або як його частіше називають - WCry. Як вірус здирник проник у настільки-захищені пристрої, поки не відомо. Чи стало це наслідком помилки одного з користувачів, чи це загальна вразливість мережі Міністерства - не повідомляється. Перша інформація в рунеті з'явилася на сайт Касперського (у формі), де йшло активне обговорення нового вірусу.

Що це за вірус?

Після проникнення на комп'ютер вірус розпаковується, встановлюючи свої коди системного шифрування даних, і у фоновому режимі починає зашифровувати всю наявну на комп'ютері інформацію власними кодами з тип filename.wncry. Ось що відбувається після того, як Ваш комп'ютер упіймав вірус:

- Відразу після потрапляння в систему вірус починає повністю контролювати систему, блокуючи запуск будь-якого ПЗ, навіть без встановлення,

- Антивіруси та утиліти не потребують установки, які запускаються відразу після підключення накопичувача до системи теж не дають жодного результату, і просто не запускаються,

- Усі usb-порти та дисководи перестають функціонувати,

- Екран буде заблокований банером Wana DecryptOr 2.0, який повідомляє про те, що Ваш комп'ютер заражений вірсом, всі дані на ньому зашифровані, і необхідно здійснити оплату здирникам.

Як захиститись від вірусу.

Не варто впадати в паніку, вірус не є новим, від якого не можна захиститись. Це звичайний шифрувальник, з аналогами якого ми вже неодноразово стикалися. Щоб не підхопити комп'ютерний вірус, будьте уважні під час використання всього програмного забезпечення. Ми не рекомендуємо оновлювати будь-який софт, навіть вбудований, доки не буде точно визначено-яким способом вірус проникає в систему. Ми схиляємося до думки, що вірус потрапляє до комп'ютера через уразливість у якійсь програмі. А вразливості в програмах найчастіше з'являються після невдало розробленого оновлення, в якому є така величезна «дірка», що дозволяє вірусам забратися в систему. Якщо у Вас є досвід та можливості- встановіть якісний сторонній фаєрвол, і на деякий час зміцніть моніторинг за системою та мережевою активністю.

Допомагаємо постраждалим

У п'ятницю, 12 травня, до нас звернувся постійний клієнт, дизайнер, з ноутбуком, на якому зберігалися його макети, вихідники та інші графічні файли. Його комп'ютери були заражені вірусом WannaCryptor. Було проведено низку «експериментів», які дали результати! Ось що нам допомогло:

- Розібрали комп'ютер, витягли жорсткий диск із даними,

- Підключили диск до iMac,

- Методом перебору дешифраторів знайшли кількох, які допомогли витягнути частину даних із диска D.

- Після, замовником було прийнято рішення про перевстановлення системи з видаленням даних, що залишилися,

- Про всяк випадок зробили образ системи на наш носій, як тільки з'явиться вирішення проблеми - врятуємо дані, що залишилися.

VK

Odnoklassniki

Telegram

Природознавство

Вірус-шифрувальник WannaCry: що робити?

По всьому світу прокотилася хвиля нового вірусу-шифрувальника WannaCry (інші назви Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), який зашифровує документи на комп'ютері і вимагає 300-600 USD за їхнє декодування. Як дізнатися, чи заражено комп'ютер? Що потрібно зробити, щоб не стати жертвою? І що зробити, щоб вилікуватись?

Чи заражений комп'ютер вірусом-шифрувальником Wana Decryptor?

За даними Якоба Крустека з Avast, вже заражено понад 100 тисяч комп'ютерів. 57% з них припадає на Росію (чи не так дивна вибірковість?). повідомляє про реєстрацію понад 45 тисяч заражень. Зараженню піддаються не лише сервери, а й комп'ютери звичайних людей, на яких встановлені операційні системи Windows XP, Windows Vista, Windows 7, Windows 8 та Windows 10. Усі зашифровані документи у своїй назві одержують приставку WNCRY.

Захист від вірусу знайшли ще в березні, коли Microsoft опублікувала «латку», але, судячи з епідемії, що вибухнула, багато користувачів, включаючи системних адміністраторів, проігнорували оновлення системи безпеки комп'ютера. І сталося те, що сталося – Мегафон, РЗ, МВС та інші організації працюють над лікуванням своїх заражених комп'ютерів.

Враховуючи глобальний масштаб епідемії, 12 травня Майкрософт опублікувала оновлення захисту і для продуктів, що давно вже не підтримуються – Windows XP і Windows Vista.

Перевірити, чи заражений комп'ютер, можна скориставшись антивірусною утилітою, наприклад Kaspersky або (теж рекомендується на форумі підтримки компанії Касперського).

Як не стати жертвою вірусу-шифрувальника Wana Decryptor?

Перше, що Ви повинні зробити – закрити дірку. Для цього скачайте

12 травня стало відомо про вірус-шифрувальника, який поширюється з рекордною швидкістю: за одні вихідні він заразив понад 200 тис. комп'ютерів у 150 країнах світу. Після цього поширення вірусу було зупинено, проте вже за день з'явилося ще кілька версій вірусу та його поширення продовжується. Тому ми публікуємо відповіді на деякі питання, які загалом розкажуть про те, що це за вірус, звідки він узявся і допоможуть вам захистити свій комп'ютер.

Кузьмич Павло Олексійович,директор лабораторії комп'ютерної криміналістики при Університеті ІТМО.Чи вірус вірусів комп'ютери та інші пристрої індивідуальних користувачів?

Так, вірус може заражати комп'ютери користувачів. Швидше за все, співробітники тих організацій, де зафіксували зараження, використовували комп'ютери для отримання пошти та «серфінгу» в інтернеті і, не переконавшись у безпеці отриманих листів та сайтів, завантажили на них шкідливе програмне забезпечення. Такий спосіб шахрайства не можна назвати новим: проблема так званих вірусів-шифрувальників актуальна вже кілька років, причому ціну 300 доларів можна вважати цілком "гуманною". Так, до нас до лабораторії півтора року тому звернулася одна організація, у якої за розшифровку лише одного файлу з клієнтами зловмисники вимагали 700 доларів США у тих же біткоїнах.

Що зробити, щоби не потрапити під дію вірусу?

По-перше, уважно ставитись до того, куди заходиш в інтернеті. По-друге, уважно дивитися пошту і, перед тим як відкривати будь-які файли в листах, переконатися, що це не шахрайський лист. Дуже часто віруси поширюються у файлах, доданих до листів нібито від Ростелекому, де співробітник нібито надсилає рахунок на оплату. Часто почали надходити такі ж шахрайські листи від імені Ощадбанку, а також судових приставів. Щоб не стати жертвою зловмисників, варто уважно дивитися, куди веде посилання в листі, а також яке розширення має файл, доданий до листа. Та й важливо хоча б іноді робити резервні копії важливих документів на окремі знімні носії.

Чи це означає, що зараз заблоковані всі бази атакованих організацій? Чи зможуть ними скористатися зловмисники у своїх цілях? Чи постраждають персональні дані із цих баз?

Думаю, що говорити про блокування роботи, звичайно, не варто: швидше за все це проблема окремих робочих місць. Однак той факт, що співробітники різних відомств використовують робочі комп'ютери не лише для роботи в інтернеті, насторожує. Цілком можливо, що таким чином могли бути скомпрометовані конфіденційні відомості їхніх клієнтів – у разі комерційних організацій, а також великі обсяги персональних даних – у випадку з відомствами державними. Варто сподіватися, що на даних комп'ютерах такі відомості не оброблялися.

Чи позначиться ситуація на абонентах "Мегафона"? Чи небезпечно користуватися мобільним інтернетом?

Швидше за все, ні, оскільки інфраструктурні елементи мережі, безумовно, захищені від таких атак. Більш того, з високою ймовірністю можна говорити про те, що даний вірус розрахований на вразливості в операційній системі виробництва компанії Microsoft, а мережеве обладнання в переважній більшості управляється або власною операційною системою, або операційними системами сімейства Linux.

Що відбувається, коли вірус потрапляє до системи? Як зрозуміти, що комп'ютер заражений?

Найчастіше зараження та активна фаза роботи вірусу – шифрування даних – проявляється у вигляді значного зниження продуктивності комп'ютера. Це є наслідком того, що шифрування є вкрай ресурсомістким процесом. Також це можна помітити при появі файлів з незрозумілим розширенням, але зазвичай на цьому етапі вже пізно робити якісь дії.

Чи можна буде відновити заблоковані дані?

Найчастіше відновити неможливо. Раніше ключ був єдиним на всіх заражених, але після того, як вірус був спійманий та розшифрований, а типові коди стали широко відомими (їх можна знайти на форумах виробників антивірусного програмного забезпечення), зловмисники почали шифрувати щоразу інформацію новим ключем. До речі, застосовують віруси складний варіант шифру: найчастіше це асиметричне шифрування, і зламати такий шифр дуже складно, вкрай затратно за часом та ресурсами, що фактично стає неможливим.

Як довго вірус поширюватиметься інтернетом?

Думаю, що до того моменту, поки його автори його поширюватимуть. А це відбуватиметься, поки розповсюджувачів не зловлять правоохоронні органи або поки користувачі не перестануть відкривати листи з вірусами і не почнуть уважніше ставитись до своїх дій в інтернеті.

Григорій Шаблін,вірусний аналітик, експерт у галузі інформаційної безпеки Університету ІТМО, переможець міжнародних змагань із захисту комп'ютерної інформації (обережно: програмістська лексика!).

Зловмисники використовують уразливість у протоколі SMB MS17_010 – патч вже на серверах Microsoft. Ті, хто не поновився, можуть потрапити під роздачу. Але, можна сказати, ці користувачі самі винні - вони використовували піратське програмне забезпечення або не оновлювали Windows. Мені самому цікаво, як розвиватиметься ситуація: схожа історія була з багою MS08_67, її тоді використав черв'як Kido, і тоді теж багато хто заразився. Що можна порадити зараз: потрібно або вимкнути комп'ютер або оновити Windows. Очікується, що багато антивірусних компаній конкуруватимуть за право випустити утиліту розшифровки. Якщо їм вдасться це зробити, це буде яскравий PR-хід, а також можливість заробити хороші гроші. Не факт, що вдасться відновити всі заблоковані файли. Цей вірус може проникнути будь-куди через те, що багато комп'ютерів ще не оновлено. До речі, цей експлойт було взято з архіву, який "злили" у Агентства національної безпеки (АНБ) США, тобто це приклад того, як можуть діяти спецслужби в будь-якій екстреній ситуації.

За повідомленням прес-служби університету ІТМО

Продовжує свою пригнічуючу ходу по Мережі, заражаючи комп'ютери та шифруючи важливі дані. Як захиститися від шифрувальника, захистити Windows від здирника – чи випущені латки, патчі, щоб розшифрувати та вилікувати файли?

Новий вірус-шифрувальник 2017 Wanna Cryпродовжує заражати корпоративні та приватні ПК. У щерб від вірусної атаки налічує 1 млрд доларів. За 2 тижні вірус-шифрувальник заразив щонайменше 300 тисяч комп'ютерівнезважаючи на попередження та заходи безпеки.

Вірус-шифрувальник 2017, що це- Як правило, можна «підчепити», здавалося б, на найнешкідливіших сайтах, наприклад, банківських серверах з доступом користувача. Потрапивши на жорсткий диск жертви, шифрувальник «осідає» у системній папці System32. Звідти програма відразу відключає антивірус і потрапляє до «Автозапуску». Після кожного перезавантаження програма-шифрувальник запускається до реєструпочинаючи свою чорну справу. Шифрувальник починає завантажувати собі подібні копії програм типу Ransom та Trojan. Також нерідко відбувається самореплікація шифрувальника. Процес цей може бути миттєвим, а може відбуватися тижнями – доти, доки жертва помітить недобре.

Шифрувальник часто маскується під звичайні картинки, текстові файли, Але сутність завжди одна - це виконувані файли з розширенням.exe, .drv, .xvd; іноді – бібліотеки.dll. Найчастіше файл несе цілком невинне ім'я, наприклад « документ. doc», або « картинка.jpg», де розширення прописано вручну, а істинний тип файлу прихований.

Після завершення шифрування користувач бачить замість знайомих файлів набір «рандомних» символів у назві та всередині, а розширення змінюється на досі невідоме - .NO_MORE_RANSOM, .xdataта інші.

Вірус-шифрувальник 2017 Wanna Cry - як захиститися. Хотілося б відразу відзначити, що Wanna Cry – скоріше збірний термін всіх вірусів шифрувальників і здирників, оскільки останнім часом заражав комп'ютери найчастіше. Отже, мова піде про з захистіть від шифрувальників Ransom Ware, яких безліч: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Як захистити Windows від шифрувальника. – EternalBlue через протокол SMB портів.

Захист Windows від шифрувальника 2017 – основні правила:

- оновлення Windows, своєчасний перехід на ліцензійну ОС (примітка: версія XP не оновлюється)

- оновлення антивірусних баз та файрволлів на вимогу

- гранична уважність при завантаженні будь-яких файлів (милі «котики» можуть обернутися втратою всіх даних)

- резервне копіювання важливої інформації на змінний носій.

Вірус-шифрувальник 2017: як вилікувати та розшифрувати файли.

Сподіваючись на антивірусне програмне забезпечення, можна забути про дешифратора на деякий час. У лабораторіях Касперського, Dr. Web, Avast!та інших антивірусів поки не знайдено рішення щодо лікування заражених файлів. На даний момент є можливість видалити вірус за допомогою антивірусу, але алгоритмів повернути всі «на круги своя» поки що немає.

Деякі намагаються застосувати дешифратори типу утиліти RectorDecryptor, але це не допоможе: алгоритм для дешифрування нових вірусів поки не складено. Також абсолютно невідомо, як поведеться вірус, якщо він не видалений, після застосування таких програм. Часто це може обернутися стиранням всіх файлів – для науки тим, хто не хоче платити зловмисникам, авторам вірусу.

На даний момент найефективнішим способом повернути втрачені дані – це звернення до тих. підтримку постачальника антивірусної програми, яку ви використовуєте. Для цього слід надіслати листа або скористатися формою для зворотного зв'язку на сайті виробника. У вкладення обов'язково додати зашифрований файл і, якщо така є копія оригіналу. Це допоможе програмістам у складанні алгоритму. На жаль, для багатьох вірусна атака стає повною несподіванкою, і копій немає, що в рази ускладнює ситуацію.

Кардіальні методи лікування Windows від шифрувальника. На жаль, іноді доводиться вдаватися до повного форматування вінчестера, що спричиняє повну зміну ОС. Багатьом спаде на думку відновлення системи, але це не вихід – навіть є «відкат» дозволить позбутися вірусу, то файли все одно залишаться зашированими.